Depois de 11 de setembro de 2001, os Estados Unidos da América - EUA desenvolveram uma campanha ideológica[1] contra o “terrorismo” em escala internacional. Esta campanha, financiada inteiramente pelo Governo dos EUA, favoreceu vários setores privados vinculados à próspera indústria de armamento e de segurança.

O discurso do combate ao terrorismo, patrocinado pelos conglomerados da grande mídia,[2] foi o leitmotiv da produção de “valores primordiais” para a fabricação de um “consenso” ou de um sentimento patriótico produzido, o Patriotic Act.[3] Basta lê-lo para entender que ele dá, às autoridades de segurança, permissão a tudo, inclusive a espionagem em nome do “combate ao terrorismo”, ou seja, não importariam mais quais seriam os meios a serem utilizados para alcançar esse objetivo. O estado de direitos desaparece completamente com concessões arbitrárias, concedidas pelo Patriotic Act, aos setores de segurança civil e militar nos EUA.

Através dessa campanha ideológica, os EUA patrocinaram não apenas a militarização do espaço,[4] mas também promoveu a militarização total do ciberespaço,[5] através de contratos estabelecidos com várias empresas privadas terceirizadas, vinculadas ao setor de cibersegurança e vigilância em massa.

Produzir softwares para espionagem ou para vigilância passou a ser algo muito lucrativo nos EUA. Surgiram formalmente três tipos de vigilâncias produzidas pelas indústrias de softwares: a) a alienada, b) a secreta ou clandestina; e c) a mercenária.

Companhias que fazem uso de vigilância alienada de seus usuários

A vigilância alienada é praticada pelas companhias de tecnologias dos EUA (Microsoft, Google, Facebook, Amazon, Apple, entre outras),[6] sem que a maioria de seus usuários saiba ou tenha conhecimento. Para essas companhias, o fato do usuário ou cliente assinar o termo de aceitação de uso de um software, tem sido considerado suficiente, como permissão consentida, para que estas empresas possam utilizar os seus dados e informações sem autorização de fato.

O uso não transparente de softwares que utilizam algoritmos, spammers, spywares, patchs e sistemas secretos de manipulação de dados, foram objetos de estudos do coletivo Ippolita. Este coletivo publicou dois livros: El Lado oscuro do Google[7] e En el Aquario de Facebook,[8] revelando como duas companhias de tecnologia, o Google e o Facebook, fazem uso das informações e dos metadados de seus clientes para obterem vantagens financeiras e monitorá-los.

Segundo o Jornal The New York Times e a revista Wired,[9] a Microsoft, recentemente deu provas cabais de que pratica vigilância dos usuários de seus softwares, através do caso do analista de informação e funcionário da Microsoft, Alex A. Kibkalo, formalmente acusado na United States DistricT Court The Western District of Washington at Seatle,[10] pela Microsoft e preso pelo FBI, em 2013, por supostamente ter cometido os crimes de roubo e troca de segredos da empresa. Esta é uma das provas incontestáveis de como a Microsoft pratica vigilância.[11]

A vigilância secreta das agências globais de inteligência

A vigilância secreta, elaborada pelas agências de inteligência que, seguindo o “paradigma” estadunidense do Patriotic Act, coleta, intercepta, armazena e analisa dados coletados em massa, tornou-se uma prática global. Essas agências vêm tratando todos os usuários da Internet, indistintamente, como suspeitos potenciais.

A execução dessa modalidade de vigilância, utilizando métodos reconhecidamente não transparentes e obscuros de coleta e intercepção em massa de dados e informações, sem autorização legal de governos, usuários e instituições públicas e privadas, vem sendo efetuada de forma clandestina, sem respeitar a soberania nacional e a jurisprudência local.

Um dos métodos de violação de privacidade mais comentados na mídia internacional, foi, segundo The Guardian, [12] a interceptação e coleta dados de usuários do jogo mais popular em celulares, o Angry Birds, baixado mais de 1,7 bilhões de vezes, realizadas pelas agências de inteligência National Security Agency -NSA e Government Communications Headquarters - GCHQ. O principal objetivo de interceptar e coletar dados do Angry Birds foi construir um dos maiores bancos de dados do mundo, com informações detalhadas da vida e do cotidiano de todos os usuários dessa aplicação.

A vigilância mercenária e o mercado de vigilância em massa

A vigilância mercenária é efetuada por um número extraordinário de indústrias de softwares que atuam no “mercado de cibersegurança”, vendendo trojans, virus, anti-virus, spammers, malwares, spywares e softwares de monitoramento ilegal de redes.

O diferencial das indústrias que oferecem programas mercenários de vigilância em massa é que estas ajudam na censura à Internet, contribuindo para fortalecer ditaduras e regimes autoridades e colaborando com o processo de repressão de ativistas pró-direitos humanos e com a violação da privacidade de lideranças políticas que trabalham para o desmantelamento dessas ditaduras e regimes autoritários.

Com o crescimento da indústria de vigilância em massa, cresce a compra de pacotes de antivírus e também a procura e o uso de softwares livres. Mas, como é quase impossível criar um software ou um sistema operacional que impeça ou barre a ação das empresas de vigilância e espionagem, a alternativa parece ser a adoção de medidas de criptografia de dados, e-mails e hardwares, conforme sugeriu Julian Assange.[13]

Programas Vigilância em Massa: A participação da Central Intelligence Agency e a National Security Agency dos EUA

Em 05 de Junho de 2013, o vazamento de 2.013 documentos, pelo analista de sistemas de informação, Edward Snowden, ex-empregado da Booz Allen Hamilton – BAH,[14] empresa que tinha como contratante a agência de segurança estadunidense NSA, revelou a existência de sete programas globais de vigilância em massa: PRISM,[15] MUSCULAR,[16] XKeyscore,[17] Tempora,[18] Project 6,[19] Stateroom,[20] e Lustre[21] (Quadro1) que são operados pela NSA e também por agências de segurança de outros países. Os codinomes ou apelidos utilizados nesses programas servem para mascarar ações e projetos que possuem os mesmos objetivos ou pretextos: a vigilância, a espionagem, a destruição do direito a privacidade e a violação dos direitos humanos.

O conjunto dessas informações e documentos “classificados”, fornecidos por Snowden, foram repassados aos jornalistas Glenn Greenwald e Laura Poitras, que os publicaram simultaneamente nos Jornais The Guardian,[22] The Washington Post, Der Spiegel, e, posteriormente, em Jornais da mídia internacional (El País, Le Monde, L'Espresso, The Sydney Morning Herald, O Globo, The Huffington Post, entre outros).

Quadro 1. Programas de Vigilância em Massa - PVMs e Operadores

|

PVMs |

Agências Operadoras Governamentais |

Países Membros |

|

1. PRISM |

National Security Agency – NSA Defence Signals Directorate – DSD Government Communications Headquarters - GCHQ |

EUA Austrália Reino Unido |

|

2. MUSCULAR |

National Security Agency – NSA Government Communications Headquarters - GCHQ |

EUA Reino Unido |

|

3. XKeyscore |

National Security Agency – NSA Bundesnachrichtendienst – BND Defence Signals Directorate – DSD Government Communications Security Bureau – GCSB |

EUA Alemanha Austrália Nova Zelândia |

|

4. Tempora |

National Security Agency – NSA Government Communications Headquarters - GCHQ |

EUA Reino Unido |

|

5. Project 6 |

National Security Agency – NSA Central Intelligence Agency – CIA Verfassungsschutz, BFV / Bundesnachrichtendienst – BND |

EUA Estados Unidos Alemanha |

|

6. Stateroom |

National Security Agency – NSA Communications Security Establishment Canada - CSEC Defence Signals Directorate – DSD Government Communications Headquarters - GCHQ |

EUA Canadá Austrália Reino Unido |

|

7. Lustre |

National Security Agency – NSA Direction Générale de la Sécurité Extérieure – DGSE Defence Signals Directorate - DSD Government Communications Headquarters – GCHQ Government Communications Security Bureau – GCSB Communications Security Establishment Canada - CSEC |

EUA França Austrália Reino Unido Nova Zelândia Canadá |

Elaboração própria.

A partir de estudos efetuados pelo Jornal The Washington Post, publicados na Internet com o título de black budget, o orçamento de 52.6 bilhões de dólares, destinado para os serviços de vigilância e espionagem nos EUA, demonstra a magnitude dos recursos destinados a estas áreas. Os recursos destinados a cinco instituições de serviços de vigilância e espionagem equivalem a 86% desse orçamento, sendo que a CIA e a NSA consomem mais da metade desses recursos (Quadro 2).

Quadro 2. O orçamento obscuro dos serviços de inteligência nos EUA - 2013

|

Agência ou Programa Contemplados |

Valor em Bilhões de dólares |

Crescimento de 2004 a 2013 |

Central Intelligence Agency |

14.7 |

+ 56 % |

National Security Agency |

10.8 |

+ 53 % |

National Reconnaissance Office - |

10.3 |

+ 12 % |

National Geospatial-Intelligence Program |

4.9 |

+ 108 % |

General Defense Intelligence Program |

4.4 |

+3 % |

Fonte: The Washington Post, Black budget, 2014. [23]

A análise criteriosa dos documentos classificados da NSA, fornecidos por Edward Snowden, efetuada por jornalistas comprometidos com o Jornalismo Crítico e Investigativo e não comercial, mostraram como funcionam e são operados os PVMs, pelas agências de seguranças de vários países, e apresentaram ao mundo como o uso desses programas viola os princípios básicos dos direitos humanos e limita a liberdade de expressão e a livre organização político partidária.

A partir desses documentos e análises divulgadas na mídia internacional é possível apresentar as características e o funcionamento de sete PVMs operados pela NSA: PRISM, MUSCULAR, XKeyscore, Tempora, Project 6, Stateroom e Lustre.

O PVM PRISM por outro prisma

Lançado em 2007 pela NSA, o PRISM é um PVM de coleta e armazenamento de dados da Internet, que são realizadas a partir de solicitações feitas às empresas da Internet, como o Google, Apple, Microsoft, Skype, Yahoo, Facebook, Dropbox, Verizon, etc. Ao que tudo indica estas companhias foram instadas pelo estado, representado pela NSA e pela CIA, através do Patriotic Act, para colaborarem e fornecerem todas as informações, que armazenavam, de seus usuários.

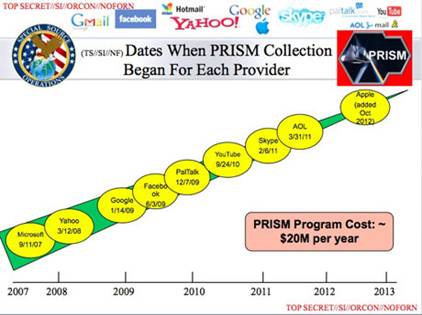

Os documentos classificados divulgados por Edward Snowden, em junho de 2013, sobre as operações realizadas com PVM-PRISM tiveram um forte impacto na mídia internacional, porque foi estarrecedor saber que a NSA vem coletando e armazenando cumulativamente milhares de dados e informações pessoais de usuários de várias companhias de tecnologia (Figura 1), numa cronologia que se iniciou no ano de lançamento do PRISM, 2007.

Figura 1. Cronologia da coleta em companhias de tecnologia dos EUA

|

|

Fonte: The Guardian, 2013.[24]

Para Steven Levy da Wired, que escreveu um artigo sobre “Como a NSA quase matou a Internet”, o PRISM “é um filho do Patriotic Act, que estabeleceu um tom pós-11/09 para o sacrifício de algumas liberdades civis a serviço da segurança nacional”.[25]

Com exceção da Verizon, tudo indica que não houve um consentimento voluntário, por parte das empresas, em fornecer a NSA informações e dados dos usuários e clientes dos produtos de suas empresas, em todo mundo. Os representantes dessas empresas (Steve Ballmer, David Filo, Jerry Yang, Eric Schmidt, Larry Page, Mark Zuckerberg, Sheryl Sandberg, Chad Hurley, Steve Chen, Tim Armstrong, Tim Cook, entre outros) talvez tenham sido mesmo forçados e não “instados” a fornecerem esses dados sigilosos, aos representantes dos setores de segurança civil e militar da NSA.

Vários representantes de Estados, que foram também alvos do PVM-PRISM: Dilma Rousseff,[26] Angela Merkel,[27] Felipe Calderón, Peña Nieto,[28] entre outros, manifestaram através da mídia internacional e meios públicos cabíveis, repúdio contra a violação de suas privacidades e das soberanias de seus países. A fala da Presidente Dilma Rousseff,[29] sobre esse episódio na ONU, em 24 de setembro de 2013, foi emblemática. E sua recusa em participar de uma reunião diplomática com o Presidente Barack Obama, em outubro do mesmo ano, representou o auge de um sentimento, que era um misto de indignação e perplexidade.

Essa perplexidade mundial gerou um sentimento de desconfiança e indignação, principalmente por parte de daqueles que se sentiram traídos, mesmo não tendo demonstrado estar contra as pressões desses setores que obtiveram do Estado recursos financeiros para manterem sistemas criminosos de vigilância em massa, contrários aos direitos humanos e seus direitos de cidadãos estadunidenses.

Após essa indignação mundial, os custos ou prejuízos econômicos produzidos pelo PVM-PRISM já começam a ser notados,[30] através das perdas de receitas e nos negócios das companhias do setor de tecnologia. Segundo a previsão de analistas em tecnologia da Information Technology and Innovation Foundation (ITIF),[31] os EUA irão perder numa estimativa baixa, no segmento de Cloud Computing, algo em torno dos 35 bilhões de dólares, mas para a empresa de pesquisa do setor de tecnologia, a Forrester Research, este custo será de 180 bilhões de dólares ou 25% do total das receitas globais dos provedores de serviços de TI, no mesmo período, o que é bem maior do que o previsto pela ITIF.[32]

Interceptação do tráfego de dados do Yahoo e do Google pelo PVM-Muscular

Elaborado para efetuar a coleta e a interceptação eletrônica de comunicações, o PVM-MUSCULAR (DS-200B) entrou em funcionamento em julho de 2009, tendo como operador primário a agência britânica de inteligência GCHQ e, como parceiro em operações internacionais, a NSA.

Localizado no Reino Unido, este PVM foi utilizado através de uma operação chamada WINDSTOP para interceptar o tráfego de dados privados conectados aos servidores do Yahoo e do Google. O ponto de acesso era monitorado pela GCHQ via o DS-200B, que opera o tráfego de dados de servidores fora dos EUA. O DS-200B, na pratica, se transforma em um provedor de telecomunicação, sem nome, que oferece acesso secreto a um cabo ou roteador, através do repasse do trafego do Google e do Yahoo.[33]

Este PVM foi identificado a partir de alguns slides, vazado por Edward Snowden, que foram utilizados em reuniões pela NSA. Nesses slides estavam descritos como interceptar servidores em nuvem a partir de cabos de fibras ópticas e ter acesso internacional à Internet; eles forneciam também instruções sobre como utilizar o programa TURMUIL da NSA para processar o trafego dessa rede. Outros slides revelaram como o tráfego poderia ser direcionado do PVM-(DS-200B) para os bancos de dados da NSA, nos EUA.[34]

Desse modo, segundo Barton Gellman e Matt DeLong, jornalistas do Jornal The Washington Post, a NSA em parceria com a agência britânica de inteligência GCHQ, conseguiram ilegalmente coletar e interceptar centenas de milhões de dados e informações dos servidores do Google, do Yahoo e também de redes privadas.[35]

Atualmente o Google divulgou uma nota que está criptografando o tráfego e a transmissão de dados na nuvem, com a finalidade de dar mais segurança aos usuários de seus produtos. Mas esse procedimento operacional, com os avanços em linguagens para a criação de softwares, não garante de fato a inviolabilidade dos dados de seus clientes. Daí, esta medida pode torna-se apenas mais um obstáculo a ser ultrapassado para se chegar aos dados.

De acordo com The Guardian,[36] após as denúncias de Snowden, cresceu o número de usuários na Internet que não querem ser monitorados pela NSA e que desejam ter sua privacidade preservada e não manipulada mais pelo Google. Esses usuários passaram a utilizar a nova ferramenta de busca anônima, o navegador DuckDuckGo.

No início das revelações dos documentos de Snowden, publicados pelo The Guardian, e depois que os países tomaram ciência da gravidade das denúncias, o motor de pesquisas do DuckDuckGo chegou a receber cerca de 1,5 milhões de consultas. Nas semanas e nos meses que sucederam à publicação dos arquivos da NSA, o número de usuários do DuckDuckGo mais que dobrou. Segundo The Guardian, em novembro de 2013, “mais de 4 milhões de pessoas estavam usando o site todos os dias e, na terça-feira 7 de janeiro, o site teve o maior número de acesso registrado em um só dia, com 4.452.957 consultas em um período de 24 horas.”[37]

Em 2013, o DuckDuckGo chegou a receber mais de 1 bilhão de consultas, um dos principais fatores que explicam o crescimento espantoso desse motor de busca, foi a publicação, na mídia internacional, dos arquivos da NSA por Edward Snowden.

XKeyscore um projeto integrado de vigilância global

O PVM-XKeyscore é um dos primeiros sistemas computacionais clandestinos operados pela NSA, que tem uma capacidade quase ilimitada para coletar, interceptar, armazenar, analisar e monitorar, diariamente, dados de pessoas nas mais diferentes escalas geográficas.

O XKeyscore foi o PVM que Edward Snowden teve autorização para utilizar, como profissional especializado contratado da Booz Allen Hamilton – BAH. Segundo ele, em uma entrevista concedida à rede de Notícias Regionais do Norte da Alemanha - NDR.De, “O XKeyscore é um motor de busca (front-end) 'para coletar a entrada de dados', que permite a recuperação de dados de todos os registros coletados diariamente em todo mundo.”[38]

“O XKeyscore dispões de ferramentas capazes de coletar tudo o que os usuários fazem na Internet”, parece ficção científica, mas é o título da reportagem publicada por Glenn Greenwald, no Jornal The Guardian, em 31 de julho de 2013.[39]

O uso desse programa da NSA é efetuado de forma compartilhada por várias agências de seguranças de outros países: o Verfassungsschutz, BFV e o Bundesnachrichtendienst – BND, na Alemanha; o Defence Signals Directorate – DSD, na Austrália; e o Government Communications Security Bureau – GCSB, na Nova Zelândia.

O objetivo do XKeyscore é permitir que os analistas da NSA possam monitorar uma quantidade quase ilimitada de dados: conteúdos de e-mails, históricos de navegação, ligações telefônicas de pessoas consideradas “suspeitas” em qualquer parte do mundo. Em slides disponibilizados por Snowden, a NSA afirma que, utilizando o XKeyscore, conseguiu prender mais de 300 terroristas.

As ações clandestinas com o PVM britânico Tempora

O Tempora é um projeto de operação executado por um PVM clandestino criado e administrado, desde 2008, pela agência de segurança GCHQ do governo britânico em parceria com a NSA.

O PVM da GCHQ e da NSA, através de dois componentes: Mastering the Internet e Global Telecoms Exploitation, intercepta o tráfego de telefones, efetua gravações de chamadas telefônicas, grava o conteúdo de mensagens de e-mails, faz um levantamento da quantidade de entradas no Facebook e grava o histórico de acesso a sítios-web de qualquer usuário da internet.

Por isso, a principal denúncia sobre as operações do Tempora é que este PVM infringe leis internacionais porque, sem prévia autorização e também com o objetivo de ter acesso às grandes quantidades de dados de usuários da Internet, extrai e processa dados de cabos de fibra óptica de comunicação, utilizados por vários países.

Reportagens, publicadas recentemente pelo Jornal The Guardian[40] e pelo sítio-web The Atlantic Wire,[41] afirmam que um total de 850 mil empregados da NSA e empresas privadas contratadas pelos EUA, para área de cibersegurança, possuem status para manipular informações ultrassecretas e tem acesso ao banco de dados do PVM da GCHQ.

Project 6: O PVM da agencia de segurança alemã Bundesnachrichtendienst – BND

Existem duas agências de segurança que prestam “serviços principais de inteligência na Alemanha”: o Bundesnachrichtendienst - BND, e o Verfassungsschutz – BFV. Estas duas agências conduziram um PVM clandestino chamado “Project 6”, ou “P6”, em colaboração com a CIA e a NSA.[42]

O PVM-P6 foi elaborado para atuar no combate as ações de “terrorismo” que eclodiram com o 11/09. Os atentados à bomba, ocorridos em Madrid, em 2004, e Londres, em 2005, foram estopim para ampliação de ações de um processo de cooperação entre a BND e a NSA, que duraram cinco anos, de 2005 a 2010.

Sobre o PVM-P6 do BDN, pesa a acusação de que este reúne um grande banco de dados clandestino, criado a partir de 2005, contendo informações pessoais, fotos, informações de placas de carros de usuários, pesquisas e históricos da Internet, além de dados de telefones de pessoas classificadas como suspeitas ou potenciais Jihadistas.

Esses arquivos do banco de dados do PVM-P6 do BDN foram utilizados pela NSA, na identificação de pessoas vinculadas a grupos extremistas iemenitas existentes no território alemão.

Segundo Edward Snowden, o BDN transferiu para a NSA milhares de milhões de informações privadas dos alemães, em todas as circunstâncias possíveis e imagináveis, como por exemplo: quando estavam fazendo compras online, quando faziam envio de mensagens via SMS, quando falavam aos celulares, quando visitavam sítios-web. Por esse e outros motivos os alemães estão abandonando o uso de produtos vinculados às companhias de tecnologia estadunidenses.

Segundo a jornalista do The New York Times, Claire Cain Millermarch, os clientes da companhia alemã Deutsche Telekom estão optando por utilizar companhias locais de tecnologias, por causa das denúncias feitas por Snowden e também porque eles preferem não serem monitorados pela NSA.[43]

O PVM-Stateroom e o software Computer Network Exploitation – CNE

O PVM-Stateroom é um projeto operado pelas agências de segurança DSD, CSEC, GCHQ. As operações deste PVM estão sendo realizadas pelo Special Collection Service (SCS) que é coordenado pela CIA e pela NSA.

Este PVM é utilizado para executar intercepção global de comunicações de rádio, telecomunicações e tráfego de internet, como base operacional nas 80 embaixadas e consulados dos EUA em vários países.

Nas operações realizadas com esse PVM, há informações vazadas pela mídia internacional que revelaram, com evidências, crimes cometidos por estas agências de segurança.

O Jornal Der Spiegel publicou um artigo explicando como os Estados Unidos utilizou um PVM para espionar reuniões de representantes da União Europeia e da ONU, em uma operação que não “tinha nada a ver com combate ao terrorismo.”[44]

Segundo o Jornal holandês NRC Handelsblad, a NSA, utilizando um software malicioso (malwares) de vigilância em massa, produzido pelos operadores do SCS, infectou mais de 50.000 redes de computadores em todo mundo, com o propósito de capturar e controlar essas redes. O sítio-web do NRC fornece também uma representação do mapa mundi dos países que possuem, alojados em suas redes, o software Computer Network Exploitation – CNE (Figura 1) ou Advance Force Operations, elaborado pelo DoD.

Figura 2. Países infectados pelo Computer Network Exploitation – CNE

|

|

Fonte: NRC Handelsblad, 2013. [45]

Este software, segundo ainda o Jornal NRC, que está alojado nas redes computacionais de vários países e, pode ser acionado a qualquer momento, sem que os usuários dessas redes tenham conhecimento.

Lustre o PVM da Direction Générale de la Sécurité Extérieure - DGSE

O PVM da Direction Générale de la Sécurité Extérieure – DGSE, com o codinome ‘Lustre”, foi constituído a partir de um tratado secreto de cooperação entre o Serviço de Segurança da França com mais cinco agências de segurança governamentais estrangeiras, como five eyes: DSD, GCSB, CSEC, GCGQ e NSA.

A partir de 2006, o DGSE passou a estreitar seus vínculos de cooperação com NSA; em 2010, juntou-se à NSA, através dos projetos de interceptação de conteúdos e dados em formato digital e, em 2011, a relação de cooperação se fortaleceu, com a assinatura de um memorando que permitia o intercâmbio de conteúdos e dados digitais interceptados.

O interesse da NSA por esses dados se deve ao fato da França possuir uma posição geoestratégica no tráfego de dados eletrônicos, uma vez que a maioria dos cabos submarinos (Figura 3) de comunicações, que interliga a África ao continente europeu, adentra o litoral de Penmarch e Marselha. Como o governo francês controla essa infraestrutura de comunicação, estas áreas geoestratégicas estão também sob o controle do DGSE francês. Assim, clandestinamente, o DGSE interceptou os dados transmitidos (a 343 Gb) por essa infraestrutura, em território francês, e os repassou para a NSA.

Figura 3. Cabos submarinos de comunicações que interliga a França à África

|

|

Fonte: Revista Numerana, 2013.[46]

A denúncia sobre o PVM francês, efetuada pelo jornalismo investigativo do Jornal Le Monde,[47] a partir dos documentos secretos divulgados por Edward Snowden, confirmou que a formalização desse acordo facilitou a transferência de milhões de dados de usuários e provedores privados da França para a NSA, que também manipulou 70,3 milhões de dados telefônicos provenientes da França, repassados pelo DGSE, no período de 10 de dezembro de 2012 a 08 de janeiro de 2013.

Booz Allen Hamilton: A maior empresa privada do mercado mundial de espionagem

De 2001 até 2006, em plena era Bush, o crescimento da participação de empresas privadas e terceirizadas no “mercado” de cibersegurança desencadeou um boom sem precedentes na prestação dessa modalidade de serviços nos EUA, passando de 140 para 6000 empresas privadas contratadas. [48]

Estima-se que existem, nos EUA, quase 500 mil trabalhadores terceirizados[49] são recrutados por empresas privadas, que são contratadas para desenvolver projetos na área de vigilância, operando no levantamento de informações confidencias e privadas de pessoas, chefes de estados, instituições e setores da sociedade civil.

As informações disponibilizadas por Snowden, classificadas como ultrassecretas, trouxeram à tona segredos sobre como países e empresas privadas, como a Booz Allen Hamilton -BAH, coletam dados de pessoas, de forma indiscriminadas, em várias partes do mundo, para fins de vigilância, de espionagem e até mesmo de sabotagem.

Em 2012, a Booz Allen Hamilton - BAH,[50] empresa em que Snowden trabalhou, empregava 25 mil trabalhadores e ocupava o oitavo lugar[51] na área de contratos para prestação de serviços de gestão, projetos de tecnologia e segurança, dirigidos para órgãos do governo civil, contratantes do setor de defesa e agências de “inteligência” em vários países, como por exemplo: Arábia Saudita, Bahrein, Catar, Egito, Emirados Árabes Unidos, Kuwait, Líbano, Omã e Turquia.[52]

Nos países do Oriente Médio e do Norte da África, a BAH vem atuando como se fosse a NSA desses países, fornecendo informações sobre ativistas e pessoas vinculadas à organização de movimentos sociais.

A carteira de clientes e os “negócios” da BAH rendem em lucro para esta empresa quase 240 milhões de dólares por ano[53]. Em 2011, as receitas dessa empresa giravam em torno de 5,9 bilhões de dólares,[54] 99% dessas receitas eram provenientes de contratos estabelecidos com o governo estadunidense.[55]

Essa influência se explica pela “força de fatores políticos”, pois o atual vice-diretor (CEO) da empresa, John Mike McConnell, foi o Diretor Nacional de Inteligência durante o governo do presidente Bush, antes de ser diretor da NSA.[56]

Esses fatos e dados demonstram que a política de cibersegurança dos EUA, nos governos Bush e Obama, continua propagando uma simbiose de violações e desrespeito aos direitos humanos.

Mas a defesa da Internet, enquanto espaço público e dos valores democráticos consagrados pela ética pública, é a defesa da razão pública em contraposição a razão privada.

Foi com este espirito, que em de dezembro de 2013, o Conselho Editorial da Ar@cne, também trouxe suas reflexões para o debate, sobre as questões da espionagem e vigilância, no artigo La revista Ar@cne en los años 2010-2013 y el espionaje en la red.

WikiLeaks - SpyFiles3 e as indústrias mercenárias de PVMs: Quem ganha com a espionagem?

A formação do movimento de esclarecimento público, no período WikiLeakano ou pré-Snowden, foi iniciada em 2011, quando o jornalista Julian Assange, através do WikiLeaks, divulgou os Arquivos da Espionagem Spyfiles,[57] documentos considerados sigilosos ou classificados.

Segundo o WikiLeaks, o controle social e territorial da Internet está sendo vendido para várias empresas privadas nos EUA, na França e no Reino Unido. Essas empresas oferecem produtos para espionar de computadores a dispositivos móveis. A relação dessas empresas foi divulgada no sítio-web do WikiLeaks, através de mapa-mundi dos Spyfiles. [58]

Os Spyfiles mostraram a amplitude do mercado de vigilância e a sofisticação de seus produtos, estimado em mais de cinco bilhões de dólares.[59] Segundo a Agência Publica, esse mercado tinha um extraordinário potencial de crescimento de 20% ao ano,[60] não fosse a reviravolta produzida pelo efeito tornado das revelações de Snowden.

Desde 2011, um importante grupo de pesquisadores, que vem trabalhando na denúncia e na investigação científica da atuação das indústrias de espionagem, é o CitizenLab [61] da Munk School of Global Affairs na Universidade de Toronto, no Canadá. Baseado em informações apresentadas pelo WikiLeaks, o CitizenLab desenvolveu também estudos sobre atuação de algumas empresas privadas multinacionais de vigilância em massa: Amesys – França; Blue Coat Systems – EUA; Gama Internacional/FinFisher - Reino Unido; Hacking Team – Itália; Narus/Boeing – EUA e a Vupen – NSA (Quadro 3). Nas investigações desenvolvidas pelo Citizen Lab, existem publicações[62] que provam vários crimes cometidos por essas empresas contra os direitos humanos.

Quadro 3. Fabricantes e fornecedores privados de PVMs - 2014

|

Fabricantes de PVMs |

País sede |

Mapas - Áreas de operação e atuação |

|

Amesys |

França |

Bloomberg - Mapa com fabricantes, compradores e vítimas dos PVMs: <http://www.bloomberg.com/data-visualization/wired-for-repression/> WikiLeaks – Mapas dos arquivos de espionagem |

|

Blue Coat Systems |

EUA |

CitizenLab – Mapas a) <https://citizenlab.org/wp-content/uploads/2013/01/planetbluecoat.jpg> |

|

Gama Internacional/FinFisher |

Reino Unido |

CitizenLab – Mapa <https://citizenlab.org/wp-content/uploads/2013/03/youonlyclicktwice-map.jpg> |

|

Hacking Team |

Itália |

CitizenLab – Mapa, bases de operação nos EUA <https://citizenlab.org/wp-content/uploads/2014/03/image01.jpg> |

|

Narus/Boeing |

EUA |

Empresa contratada da NSA[63] WikiLeaks – Mapas de arquivos de espionagem |

|

Trovicor |

Alemanha |

Bloomberg - Mapa com fabricantes, compradores e vítimas dos PVMs: <http://www.bloomberg.com/data-visualization/wired-for-repression/> |

|

Vupen[64] |

França |

Empresa contratada da NSA[65] WikiLeaks – Mapas de arquivos de espionagem |

Em março de 2013, os Reporters Without Borders – RWB publicaram o Relatório The Enemies of The Internet.[66] O relatório mostra o funcionamento global e a atuação mercenária das seguintes empresas privadas multinacionais de vigilância em massa: Amesys – França; Blue Coat Systems – EUA; Gamma International/FinFisher – Reino Unido; Hacking Team - Itália e Trovicor - Alemanha. Essas empresas atuam globalmente, apoiando ditadores e regimes autoritários, sob a fachada de estarem oferecendo “serviços” no nicho de mercado de cibersegurança.

O relatório dos RWB mostra também como alguns países (Bahrein, China, Irã, Síria, Vietnam) estão utilizando a tecnologia de vigilância dessas empresas para controlar a Internet e cometerem violações contra os direitos humanos. A despeito da crítica que os RWB fazem às indústrias mercenárias de vigilância em massa, esse grupo se manifestou, pela continuidade do controle da governança da Internet sob a égide da ICANN. No entanto, nem a ICANN, nem o Status quo da Internet, vinculado a ela, emitiram qualquer nota condenando ou repudiando as ações e operações de vigilância e espionagem em massa, efetuadas pela NSA. Depois das denúncias apresentadas por Snowden, fica evidente que os RWB necessitam revisar suas posições e ampliar a sua lista de países inimigos da Internet.

Dando continuidade a essas denúncias, o vazamento de informações e de documentos classificados, sobre os PVMs e a NSA, efetuado por Edward Snowden, contribuiu para o esclarecimento público[67] e para a investigação crítica realizada por vários pesquisadores em diferentes áreas do conhecimento.

A publicação pelo WikiLeaks dos Spyfiles3, na segunda metade de 2013, com a relação, não só das indústrias, mas também, com a identificação dos proprietários, acionistas, investidores, fornecedores e contratantes, das empresas privadas multinacionais de vigilância em massa, foi muito importante para o entendimento da lógica da atuação dos atores que comandam essas indústrias mercenárias de PVMs e os compradores desses ciberarmamentos.

No final de 2013, alguns pesquisadores do CitizenLab que participaram do Internet Governance Forum - 2013, que ocorreu na Indonésia, em Bali, redigiram o importante relatório Islands of Control, Islands of Resistance: Monitoring the 2013 Indonesian IGF,[68] que mostra como este país utiliza PVMs para monitorar, coletar dados, censurar e violar a privacidade da população residente na ilha. Nesta investigação, esses pesquisadores identificaram que algumas empresas dos EUA e da Inglaterra são os fabricantes e fornecedores desses PVMs.

A partir de todas essas denúncias está sendo possível analisar e revelar a trama do “estado de terrorismo/era pandoriana”, construída ideologicamente para a reprodução capitalista das lucrativas indústrias de vigilância e espionagem em massa. Todos os documentos, divulgados por Julian Assange e por de Edward Snowden, nos permitem compreender melhor como as empresas privadas e públicas de vigilância da Internet utilizam softwares e tecnologias para violar a privacidade de chefes de governos, cidadãos e líderes de movimentos sociais, conseguindo informações confidenciais, com o objetivo de obter vantagens econômicas, antecipando-se às ações políticas de concorrentes em disputas financeiras, licitações e também para frustrar a organização e a luta dos movimentos sociais pela democracia.

A Internet foi transformada em um big brother Orwelliano, dominado pelos três tipos de vigilância, em que a indústria de PVMs está muito parecida com a inquisição. A interceptação em massa na Internet condena a todos sem exceção por cometerem o pecado do uso da Internet.

O lucro das empresas de espionagem, sob o discurso do combate ao terrorismo, não deveria definir quando os direitos humanos devem ou não ser respeitados. Esse laissez faire do mercado nos negócios de vigilância e espionagem da Internet é nocivo às recentes conquistas tecnológicas da humanidade.

A Caixa de Pandora

Essas histórias criaram mais um furor na mídia ....

É como uma caixa de Pandora: será impossível agora conter o fluxo de jornalismo independente inspirado pelo trabalho do WikiLeaks. (Natalia Viana, 2013) [69]

A publicação de documentos considerados “classificados” provocou uma imensa reviravolta na ideia que tínhamos da Internet. Pode-se afirmar que a história da Internet está dividida em duas fases, a primeira fase poderia ser chamada de Pré-Snowden ou WikiLeakana e a segunda Pós-Snowden ou a era Pandoriana.

Foi revelado o potencial destrutivo que as empresas de vigilância e espionagem possuem. O dissenso tem encontrado ecos e argumentos cada vez mais fortes, nos setores contrários à tendência de militarização da Internet, o fator desencadeador desse dissenso é resultante da ausência de posicionamento contrário às praticas ilegais e clandestinas de espionagem.

Certamente todos os documentos, pretensamente confidenciais, iriam permanecer sigilosos e guardados em uma “caixa de pandora”, mas agora a caixa está aberta e não há mais como fechá-la, cabendo aos pesquisadores, também das áreas das ciências humanas, de jornalismo, das comunicações e da informação, analisar esses documentos, revelar os “males” e as práticas ilegais e criminosas que estão sendo cometidas, contra os direitos humanos com a utilização dos PVMs.

Atualmente, há uma preocupação generalizada com a atuação das empresas de espionagem na Internet, principalmente porque estas empresas que são consideradas estratégicas para alguns países no combate ao “terrorismo” e no desenvolvimento de políticas de cibersegurança, trabalham, sob a chancela desses países, cometendo crimes contra as soberanias nacionais e os direitos humanos, além de serem altamente nocivas à liberdade de expressão e a livre organização política.

A Internet como “espaço comum” e bem público do entretenimento, do trabalho, da pesquisa, da educação, da liberdade de expressão e de organização, está sendo ameaçada, principalmente quando se viola os direitos à privacidade e à livre manifestação de pensamento.

Vários ciberativistas, jornalistas, dissidentes e defensores dos direitos humanos estão sendo perseguidos ou mortos porque tiveram sua privacidade invadida e violada com o apoio de empresas mercenárias de espionagem que trabalham também a favor de regimes autoritários.

Mas como na caixa de Pandora, a esperança que não saiu dela, está na criação de uma cooperação multilateral intergovernamental que garantirá que os Estados, as empresas e a sociedade civil transformem, através de novos princípios e de novas práticas em defesa dos direitos humanos, o ciberespaço em um espaço solidário e um bem comum para todos os povos.

Recursos bibliográficos e digitais

ASSANGE, Julian Et Al.. Cypherpunks: Liberdade e o Futuro da Internet. Tradução de Cristina Yamagami. São Paulo: Boitempo Editorial, 2013, 164 p.

BALL, James. Angry Birds and 'leaky' phone apps targeted by NSA and GCHQ for user data. On line. Free Access The Guardian, 2014. <http://www.theguardian.com/world/2014/jan/27/nsa-gchq-smartphone-app-angry-birds-personal-data> Accessed: March 2014

BENNETT, Drake and RILEY, Michael. Booz Allen, the World's Most Profitable Spy Organization. On line. Free Access The Bloomberg Businessweek, 2013. <http://www.businessweek.com/articles/2013-06-20/booz-allen-the-worlds-most-profitable-spy-organization> Accessed: March 2014

BROWN, Stephan. EUA e Alemanha estão 'muito distantes' sobre NSA, diz Merkel. Em linha. Acesso livre Berlim: Agencia Reuters / São Paulo: Notícias UOL, 2014. <http://noticias.uol.com.br/ultimas-noticias/reuters/2014/01/29/eua-e-alemanha-estao-muito-distantes-sobre-nsa-diz-merkel.htm> Consulta: Janeiro de 2014

BUMP, Philip. The UK Tempora Program Captures Vast Amounts of Data – and Shares with NSA. On line. Free Access The Atlantic Wire, 2013. <http://www.thewire.com/national/2013/06/uk-tempora-program/66490/> Accessed: March 2014

CASTRO, Daniel. How Much Will Prism Cost the U.S. Cloud Computing Industry?. On line. Free Access Washington, DC: Information Technology and Innovation Foundation (ITIF), 2013. <http://www2.itif.org/2013-cloud-computing-costs.pdf> Accessed: March 2014

CHAMPEAU, Guillaume. Lustre: la France aurait coopéré avec la NSA. En ligne. Accès gratuit Revista Numerana, 2013. <http://www.numerama.com/magazine/27347-lustre-la-france-aurait-coopere-avec-la-nsa.html> Consulté le: Janvier 2014

CHATTERJEE, Pratap. The Invisible World of Software Backdoors and Bounty Hunters. On line. Free Access The HuffingtonPost, 2014. <http://www.huffingtonpost.com/pratap-chatterjee/the-invisible-world-of-software_b_4737541.html> Accessed: March 2014

CHOMSKY, Noam. 11 de Setembro. Rio de Janeiro: Bertrand Brasil, 2002. 4ª Edição.

CITIZEN LAB. Islands of Control, Islands of Resistance: Monitoring the 2013 Indonesian IGF. On line. Free Access The Citizen Lab at the Munk School of Global Affairs, University of Toronto, 2014. <http://www.citizenlab.org/briefs/29-igf-indonesia/29-igf-indonesia.pdf> Accessed: February 2014

COLETIVO IPPOLITA. El lado oscuro do Google. En línea. Acceso libre Barcelona: Editorial Virus, 2010. 208p. <http://www.ippolita.net/sites/default/files/El_lado_oscuro_de_Google_es.pdf> Consulta: Marzo de 2011

COLETIVO IPPOLITA. En el aquario de Faceboook. En línea. Acceso libre Madrid: El Enclave de Livros, 2012. 206p. Versão em italiano, online. <http://www.ippolita.net/it/libro/nellacquario-di-facebook-online> Consulta: Marzo de 2012

FAHEY, Jonathan and GOLDMAN, Adam. NSA Leak Highlights Key Role Of Private Contractors. On line. Free Access The Huffington Post, 2013. <http://www.huffingtonpost.com/2013/06/10/nsa-leak-contractors_n_3418876.html>

FOLLOROU, Jacques. Surveillance: la DGSE a transmis des données à la NSA américaine. En ligne. Accès gratuit Le Monde, 2013. <http://www.lemonde.fr/international/article/2013/10/30/surveillance-la-dgse-a-transmis-des-donnees-a-la-nsa-americaine_3505266_3210.html> Consulté le: Janvier 2014

FONSECA, Bruno; MOTA, Jessica; BODENMÜLLER, Luiza, e VIANA, Natalia. WikiLeaks: Quem lucra com a espionagem digital. Em linha. Acesso livre São Paulo: Agência Publica, 2013. <http://www.apublica.org/2013/09/wikileaks-quem-lucra-espionagem-digital/> Consulta: Janeiro de 2014

GELLMAN, Barton and DELONG, Matt. How the NSA's MUSCULAR program collects too much data from Yahoo and Google. On line. Free Access The Washington Post, 2013. <http://apps.washingtonpost.com/g/page/world/how-the-nsas-muscular-program-collects-too-much-data-from-yahoo-and-google/543/> Accessed: March 2014

GELLMAN, Barton and DELONG, Matt. One month, hundreds of millions of records collected. On line. Free Access The Washington Post, 2013. <http://apps.washingtonpost.com/g/page/world/one-month-hundreds-of-millions-of-records-collected/554/> Accessed: March 2014

GELLMAN, Barton; SOLTANI, Ashkan, and PETERSON, Andrea. How we know the NSA had access to internal Google and Yahoo cloud data. On line. Free Access The Washington Post, 2013. <http://www.washingtonpost.com/blogs/the-switch/wp/2013/11/04/how-we-know-the-nsa-had-access-to-internal-google-and-yahoo-cloud-data/> Accessed: March 2014

GORMAN, Siobhan e NISSENBAUM, Dion. Agências de segurança dos EUA dependem de empresas privadas. Em linha. Acesso para assinantes São Paulo: Valor Econômico, 2013. <http://www.valor.com.br/internacional/3157978/agencias-de-seguranca-dos-eua-dependem-de-empresas-privadas> Consulta: Junho de 2013

GREENWALD, Gleen. NSA collecting phone records of millions of Verizon customers daily. On line. Free Access In: The Guardian, 2013. <http://www.theguardian.com/world/2013/jun/06/nsa-phone-records-verizon-court-order> Accessed: March 2014

GREENWALD, Gleen. XKeyscore: NSA tool collects 'nearly everything a user does on the internet'. On line. Free Access The Guardian, 2013. <http://www.theguardian.com/world/2013/jul/31/nsa-top-secret-program-online-data> Accessed: March 2014

GREENWALD, Glenn and MACASKILL, Ewen. NSA Prism program taps in to user data of Apple, Google and others. On line. Free Access In: The Guardian, 2013. <http://www.theguardian.com/world/2013/jun/06/us-tech-giants-nsa-data> Accessed: March 2014

GUEST, Katie Rose. The Ideology of Terror: Why We Will Never Win the ‘‘War’’. On line. Free Access The Journal of American Culture, Volume 28, Number 4, December 2005. pp. 368-376. <http://papers.ssrn.com/sol3/papers.cfm?abstract_id=1469203> Accessed: March 2014

HERN, Alex. Anonymous search tool DuckDuckGo answered 1bn queries in 2013. On line. Free Access The Guardian, 2014. <http://www.theguardian.com/technology/2014/jan/09/anonymous-search-tool-duckduckgo-1bn-queries-2013-google> Accessed: March 2014

HEYMANN, Sven. Project 6”: Joint German/US spy program. On line. Free Access World Socialist Web Site, 2013. < https://www.wsws.org/en/articles/2013/09/14/germ-s14.html > Accessed: March 2014

LEVY, Steven. How the NSA Almost Killed the Internet. On line. Free Access Wired, 2014. <http://www.wired.com/threatlevel/2014/01/how-the-us-almost-killed-the-internet/> Accessed: March 2014

MACASKILL, Ewen; BORGER, Julian; HOPKINS, Nick; DAVIES, Nick and BALL, James. GCHQ taps fibre-optic cables for secret access to world's communications. On line. Free Access The Guardian, 2013. <http://www.theguardian.com/uk/2013/jun/21/gchq-cables-secret-world-communications-nsa> Accessed: March 2014

MCMILLAN, Robert. Forget the NSA. Tech Companies May Be Reading Your Email Too. On line. Free Access Wired, 2014. <http://www.wired.com/wiredenterprise/2014/03/transparency_reports/> Accessed: March 2014

MILLERMARCH, Claire Cain. Revelations of N.S.A. Spying Cost U.S. Tech Companies. On line. Free Access The New York Times, 2014. <http://www.nytimes.com/2014/03/22/business/fallout-from-snowden-hurting-bottom-line-of-tech-companies.html?_r=0> > Accessed: March 2014

MORISY, Michael. NSA's contract with VUPEN, 'Darth Vader of Cybersecurity'. MuckRock/News, 2013. <https://www.muckrock.com/news/archives/2013/sep/17/nsas-contract-vupen-darth-vader-cybersecurity/> > Accessed: February 2014

NALON, Tai. Após denúncia, Dilma convoca reunião de emergência sobre espionagem. Em linha. Acesso livre São Paulo: Jornal Folha de São Paulo, 2013. <http://www1.folha.uol.com.br/mundo/2013/09/1335603-apos-denuncia-dilma-convoca-reuniao-de-emergencia-sobre-espionagem.shtml> Consulta: Setembro de 2013

POITRAS, Laura; ROSENBACH, Marcel, and STARK, Holger. Codename 'Apalachee': How America Spies on Europe and the UN. On line. Free Access Der Spiegel, 2013. <http://www.spiegel.de/international/world/secret-nsa-documents-show-how-the-us-spies-on-europe-and-the-un-a-918625.html > Accessed: February 2014

REPORTERS WITHOUT BORDERS. The Enemies of The Internet. On line. Free Access Paris: International Secretariat Reporters Without Borders, 2013. <http://surveillance.rsf.org/en/wp-content/uploads/sites/2/2013/03/enemies-of-the-internet_2013.pdf> Accessed: February 2014

ROUSSEFF, Dilma Vana. Conferencia de Abertura da Assembleia Geral das Nações Unidas da Presidente da República Federativa do Brasil. Em linha. Acesso livre Nova York, ONU. 2013. <http://gadebate.un.org/sites/default/files/gastatements/68/BR_en.pdf> Consulta: Setembro de 2014

SANTANA, Daniel. CHAPARRO, Jeffer. BONASTRA, Quim. CAPEL, Horacio. La revista Ar@cne en los años 2010-2013 y el espionaje en la red. Ar@cne. Revista electrónica de recursos en Internet sobre Geografía y Ciencias Sociales. En línea. Acceso libre. Barcelona: Universidad de Barcelona, nº 180, 1 de Marzo de 2014. <http://www.ub.es/geocrit/aracne/aracne-180.htm>. Consulta: Enero de 2013

SLEDGE, Matt. Narus, Company With Warantless Wiretapping Ties, Launches New Product For Pentagon. . On line. Free Access The HuffingtonPost, 2013. <http://www.huffingtonpost.com/2013/02/26/narus-wiretapping-product-pentagon_n_2767925.html>

STALLMAN, Richard. What We Need to Learn from Snowden. On line. Restrict Access Economic & Political Weekly, VOL-XLVIII, nº36, September 07, 2013. <http://www.epw.in/postscript/what-we-need-learn-snowden.html> Accessed: October 2014

STATEN, James. The Cost of PRISM will Be Lager Than ITIF Projects. On line. Free Access Cambridge, MA: Forrester Research, 2013. <http://blogs.forrester.com/james_staten/13-08-14-the_cost_of_prism_will_be_larger_than_itif_projects>Accessed: March 2014

US - PATRIOTIC ACT (HR 3162). On line. Free Access In: The Senate of The United States - 107th Congress, 1st Session. October 24, 2001. <https://epic.org/privacy/terrorism/hr3162.pdf> Accessed: March 2014

VIANA, Natalia. Apresentação o Wikileaks e as Batalhas Digitais de Julian Assange. In: Assange, Julian Et Al.. Cypherpunks: Liberdade e o Futuro da Internet. Tradução de Cristina Yamagami. São Paulo: Boitempo Editorial, 2013, pp.09-18.

ŽIŽEK, Slavoj. Liberdade nas nuvens. Em linha. Acesso livre São Paulo: Estadão, Revista Piauí Edição 84, Setembro de 2013. <http://revistapiaui.estadao.com.br/edicao-84/tribuna-livre-da-luta-digital/liberdade-nas-nuvens> Consulta: Setembro de 2013

WINGFIELD, Nick and BILTON, NICK. Microsoft Software Leak Inquiry Raises Privacy Issues. On line. Free Access The New York Times, 2014.

<http://www.nytimes.com/2014/03/21/technology/microsofts-software-leak-case-raises-privacy-issues.html?_r=0> Accessed: March 2014

Notas